Проект ЛВС локально-вычислительной сети офисного здания

Завершили разработку проектной документации ЛВС локально-вычислительной сети Офисного здания.

ПРОЕКТИРОВАНИЕ ЛВС

Термины и определения

|

1000 Base-SX/LX/ZX |

Интерфейсы подключения к оптоволоконному кабелю, определенные в стандарте Gigabit Ethernet IEEE802.3z |

|

1000 Base-T |

Интерфейсы подключения к медному кабелю, определенные в стандарте Gigabit Ethernet IEEE802.3ab |

|

10GBase-SR/LR/ZR |

Интерфейсы подключения к оптоволоконному кабелю, определенные в стандарте 10Gigabit Ethernet IEEE802.3ae |

|

Единая информационная система |

Совокупность программно-технических, информационных и организационных средств, обеспечивающих ввод, передачу, обработку и хранение информации в пределах организации |

|

Конечный пользователь |

Пользователь, пользующийся услугами и сервисами, предоставляемыми ЛВС |

|

Локальная вычислительная сеть |

Совокупность программно-технических средств обеспечивающих передачу информации в пределах здания/группы зданий. |

Общие положения

- Данная проектная документация на локальную вычислительную сеть в здании административно-делового комплекса.

- Архитектурно-строительные чертежи и планировки расстановки мебели.

- Нормативно-технические документы.

Назначение системы ЛВС

Главным назначением локальной вычислительной сети является обеспечение сетевого взаимодействия, приема/передачи данных по структурированной кабельной сети и беспроводной среде между узлами, АРМ пользователей, оборудование систем ИТ-инфраструктуры и средствами активного сетевого оборудования АСО.

Локально-вычислительная сеть здания предназначена для:

- Обмена информацией, в том числе беспроводного, в пределах сети между устройствами ввода, обработки и хранения информации посредством сетевого взаимодействия.

- Обеспечения интеграции проектируемой ЛВС в единую информационную систему Заказчика.

- Подключения к каналам КСПД Заказчика, и каналам глобальных сетей различного назначения.

- Предоставления сервисов передачи данных в пределах офисных помещений смежным службам и системам.

- Предоставления доступа к услугам беспроводной сети.

Цели создания системы

- Основными целями создания ЛВС в здании Заказчика являются:

- Создание сетевой инфраструктуры, предоставляющей сервисы пользователям.

- Обеспечение возможности эффективного доступа к общим сетевым информационным ресурсам, серверы баз данных, корпоративная почта и т.д.

- Обеспечение возможности создания единой информационной системы, объединяющей объекты Заказчика.

- Обеспечение доступа к информационным системам для мобильных пользователей.

Перечень нормативно-технических документов, используемых при разработке

При разработке проектной документации настоящего проекта используются следующие нормативные документы:

- Постановление РФ № 87 от 16.02.2008 «О составе разделов проектной документации и требованиях к их содержанию».

- ГОСТ Р 21.1101-2013 Основные требования к проектной и рабочей документации.

- RFC 1918 Документ рассматривает вопросы распределения адресов в частных IP-сетях.

Характеристика объекта автоматизации

Для создаваемой системы объектом автоматизации, далее Объект, является здание

Объект представляет собой офисное здание.

Количество кроссовых помещений по два на каждый этаж, на первом этаже – одно кроссовое помещение.

Серверное помещение СК-1 располагается на первом этаже здания.

Между кроссовыми помещениями для создания структурированной кабельной сети, используемой ЛВС, обеспечивается возможность прокладки вертикальной кабельной системы и ее соединения с Горизонтальными кабельными системами этажей.

Основные принципы проектирования

В основу построения ЛВС заложены следующие принципы:

- Безопасность – оборудование, используемое для построения системы, поддерживает механизмы обеспечения безопасности и защиты от несанкционированного доступа.

- Универсальность – оборудование, используемое для построения ЛВС, поддерживает открытые протоколы и стандарты и поддерживает совместную работу с оборудованием различных производителей.

- Масштабируемость – обеспечивает возможность наращивания ёмкости системы по количеству одновременно работающих пользователей или по поддержке новых технологических решений и протоколов без дополнительных работ, связанных с вмешательством в капитальные элементы конструкции зданий, прокладкой кабелей и установкой дополнительных разъемов.

- Надежность – в случае возникновения отказов система предусматривает механизм восстановление доступности ресурсов за счет автоматического переключения на резервный узел.

- Долговечность – гарантия качества на компоненты системы, выданная производителем оборудования системы, и на выполненную работу Подрядчиком. возможность обеспечения технической поддержки компонентов ЛВС производителем оборудования системы после окончания срока гарантии.

- Эргономичность – решения, используемые для построения сети, предусматривают удобство ремонта и восстановления системы, простоту обслуживания и администрирования сети при минимальных эксплуатационных расходах.

- Эстетичность – отвечает современным эстетическим требованиям.

- Экономичность –сеть поддерживает сокращение эксплуатационных расходов.

- Унификация и Стандартизация –вычислительная сеть предусматривает оборудование производства компании Cisco Systems. Оборудование имеет единую операционную систему для всех устройств IOS Internetworking Operating System. При проектировании использовался унифицированный модельный ряд, что позволяет обеспечить взаимозаменяемость шасси, блоков питания, модулей и снизить затраты на ЗИП. Все оборудование имеет сертификаты ССЭ это система сертификации Электросвязь и Минсвязи России.

- Мультисервисность – система обеспечивает возможность одновременной передачи данных, голоса и видео на основе технологии обеспечения качества сервиса QoS для различных видов трафика с учетом их приоритетности.

Выбор технологии, архитектуры и активного сетевого оборудования для ЛВС определяется следующими факторами:

- Размер сети и количество пользователей.

- Необходимость обеспечения доступа пользователей ко всем разрешенным сетевым и информационным ресурсам.

- Необходимость разделения пользователей на рабочие группы с применением виртуальных сетей.

- Обеспечение гарантированных высокоскоростных соединений для серверов и рабочих станций вне зависимости от загруженности отдельных сегментов и сетевого оборудования.

- Возможность увеличения количества рабочих станций и серверов и наращивания сети без нарушения ее функционирования.

- Минимизация номенклатуры применяемого оборудования для снижения расходов на администрирование.

- Поддержка качества предоставления услуг.

- Управление уровнем обслуживания.

Соответствие требованиям международных стандартов.

ЛВС обеспечивает обмен данными со следующей пропускной способностью:

- между устройствами подсистемы уровня доступа и устройствами конечных пользователей – не менее 1 Гбит/с.

- между устройствами подсистем уровня доступа и уровня ядра - не менее 10 Гбит/с для каждого канала связи.

- между ядром локальной сети и ядром серверной фермы СК-1 - не менее 10 Гбит/с для каждого канала связи.

- между устройствами подсистемы уровня серверной фермы и серверным оборудованием - не менее 10 Гбит/с для каждого канала связи для блейд-серверов и не менее 1 Гбит/с для каждого канала связи для серверов, монтируемых в стойку.

- между устройствами подсистемы внешних взаимодействий и подсистемы уровня ядра – не менее 1 Гбит/с для каждого канала связи.

Основным сетевым протоколом, поддерживающим транспорт в ЛВС, является протокол IP. В качестве протоколов третьего и четвертого уровня модели OSI применяется стек протоколов TCP/IP версии 4. План IP-адресации соответствует RFC 1918 и учитывает существующие планы IP-адресации в смежных внешних системах, а также рост количества сетевых устройств на 30%.

Именование активного сетевого оборудования учитывает существующую корпоративную политику именования оборудования.

Решения по структуре системы и средствам связи между компонентами

Выбранное решение по построению ЛВС основывается на требованиях к построению локальных вычислительных сетей с четким разграничением уровней иерархии, где каждому уровню иерархии соответствует свой набор оборудования, которое выполняет определенные для этого уровня функции. При построении ЛВС используется классическая модель, согласно которой существует несколько уровней сетевой иерархии: уровень ядра, уровень распределения и уровень доступа. При этом уровень ядра и уровень распределения объединены в единый уровень ядра.

Локально-вычислительная сеть включает в себя следующие подсистемы:

- Подсистема уровня доступа – обеспечивает подключение устройств конечных пользователей, точек доступа БЛВС, абонентских устройств СТС, ММС, терминалов ВКС и другого сетевого оборудования смежных систем.

- Подсистема уровня ядра, совмещенная с уровнем распределения – обеспечивает высокоскоростную коммутацию между компонентами: устройствами пользователей, устройствами обработки и хранения информации.

- Подсистема серверной фермы – обеспечивает функции подключения локальных серверов и серверного оборудования смежных систем: СТС, ММС и т. д.

- Подсистема беспроводной wifi - подсистема, предоставляющая возможность обмена данными с использованием беспроводных технологий Wi-Fi.

- Подсистема внешних подключений – подсистема, обеспечивающая подключение к внешним каналам связи каналы КСПД Заказчика, каналы Интернет.

- Подсистема управления и мониторинга – обеспечивает централизованное управление и мониторинг состояния сетевого оборудования.

- Иерархическая модель построения сети позволяет обеспечить отказоустойчивость, мультисервисность, возможность дальнейшего расширения сети без снижения показателей производительности.

- Схема соединения функциональных компонентов приведена на листе 2 «Функциональная схема» комплекта документации РД-ПСД.

- Схема соединения элементов приведена на листе 3 «Структурная схема» комплекта проектной документации.

Решения по комплексу технических средств

Подсистема уровня ядра ЛВС

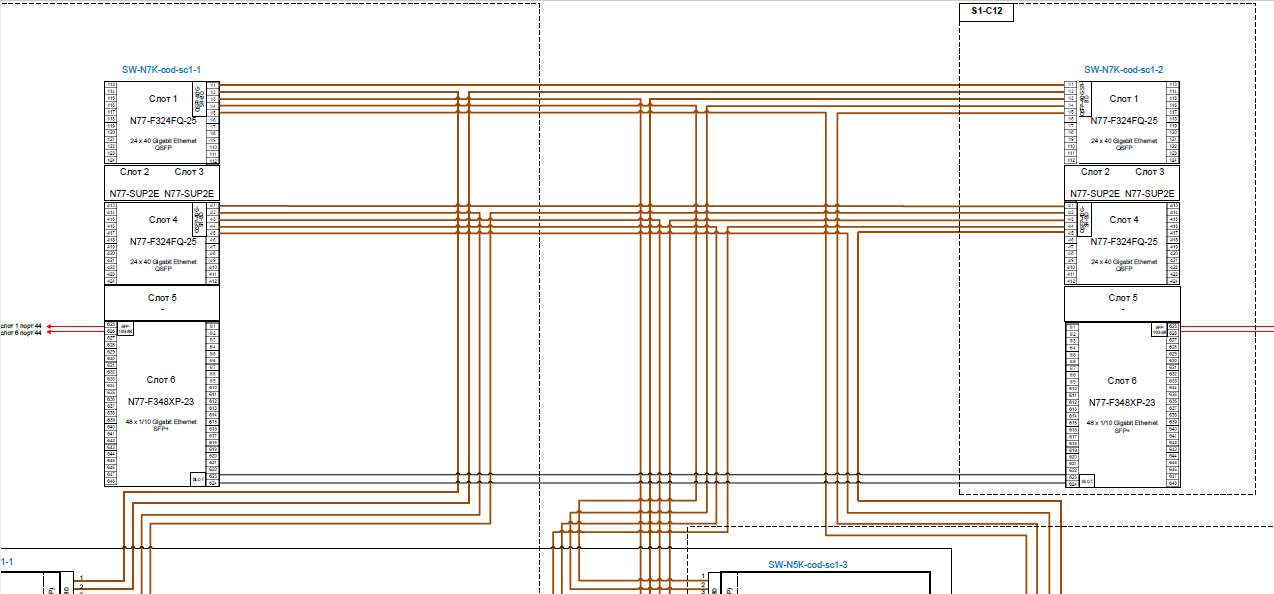

Подсистема состоит из двух модульных коммутаторов 3-го уровня L3 на базе шасси Cisco Nexus 7706 и управляющего модуля N77-SUP2E с операционной системой Cisco NX-OS и лицензиями, обеспечивающими поддержку маршрутизации между сегментами. Каждый коммутатор ядра содержит по два управляющих модуля. Коммутаторы уровня ядра располагаются в помещении ГКК.

Терминирование волоконно-оптических магистральных линий связи 10 Гбит/с от коммутаторов доступа, от коммутаторов ядра серверной фермы СК-1 осуществляется на платах N77-F348XP-23 предусмотрено по 2-ве платы на шасси. Каждая из плат содержит 48 портов с разъемом SFP для установки трансиверов 1 GBase/ 10 GBase 1/10 Гбит/с.

Между собой коммутаторы ядра подключаются по 2 оптическим каналам связи с пропускной способностью 10 Гбит/с, терминирование которых происходит на интерфейсных модулях N77-F348XP-23.

Каналы связи от подключаемых коммутаторов объединяются в Multichassis EtherChannel технология Virtual Port Channel, vPC, образуя логически единый канал и обеспечивая отказоустойчивость решения при выходе из строя одного из коммутаторов ядра. Схема формирования виртуальных каналов связи на коммутаторах ядра приведена на Рис. 2

Для работы vPC также требуется наличие дополнительных соединительных каналов связи между коммутаторами уровня ядра Рис. 2:

- vPC peer-link с целью синхронизации конфигураций.

- vPC keepalive с целью мониторинга состояния соседнего устройства.

Канал vPC peer-link формируется при помощи 2-х оптических каналов связи с совокупной пропускной способностью 20 Гбит/с 2х10 Гбит/с, терминирование которых происходит на разных платах N77-F348XP-23 с использованием трансиверов SFP-10G-SR.

Канал vPC Keepalive формируется на основе 2-х медных каналов связи с пропускной способностью 2 Гбит/с 2х1 Гбит/с, терминируемых на платах N77-F348XP-23 с использованием трансиверов GLC-T. Коммутаторы ядра имеют по 2 блока питания мощностью 3000Вт, в режиме отказоустойчивого резервирования.

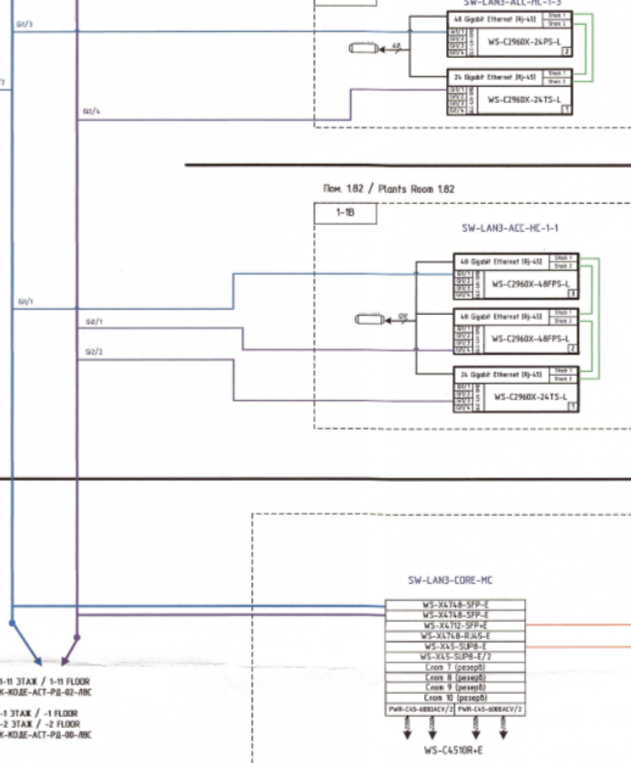

Подсистема уровня доступа ЛВС

Подсистема уровня доступа основной ЛВС реализуется на основе стекируемых коммутаторов 3-го уровня OSI серии Cisco Catalyst 3850, модель WS-C3850-48F-E. В зависимости от плотности портов в этажных кроссовых помещениях предусмотрено от 2 до 4 коммутаторов, объединенных в стек с единым центром управления и коммутации.

Подключение каждого стека коммутаторов доступа к коммутаторам ядра осуществляется оптоволоконными каналами связи 10 Гбит/с, терминируемыми на разных коммутаторах со стороны ядра и на разных коммутаторах стека доступа.

Логически магистральные соединения объединяются в единый канал по технологии Etherchannel Multi-Chassis Etherchannel MEC со стороны ядра. Такое объединение позволяет увеличить пропускную способность межуровневых каналов связи и обеспечит отказоустойчивость решения при выходе из строя одного канала связи или коммутатора, терминирующего этот канал.

Для подключения конечных устройств каждый коммутатор содержит 48 портов с разъемом RJ-45 стандарта 1000Base-T с поддержкой PoE+ стандарт IEEE 802.3at. Суммарная мощность PoE составляет 800 Вт в целом на коммутатор.

Подключение рабочих мест пользователей реализуется через один сетевой интерфейс подключение рабочей станции пользователя осуществляется через телефонный аппарат. Коммутаторы доступа поддерживают технологию Power over Ethernet Plus на всех медных интерфейсах, обеспечивая электропитание IP-телефонов СТС по структурированной кабельной сети. Для обнаружения подключения телефонного аппарата к порту коммутатора используется протокол CDP. В процессе обмена коммутатор инструктирует IP телефон пересылать пакеты, относящиеся к голосовому трафику в тегированном виде с применением голосового VLAN. При этом трафик от рабочей станции передается в нетегированном виде.

Порты коммутаторов доступа обеспечивают первоначальную изоляцию трафика различных информационных систем по различным VLAN.

Подсистема серверной фермы

Подсистема серверной фермы реализована в помещении СК-1. Подсистема серверной фермы СК-1, расположенная в помещении СК-1 представляет собой центр обработки данных Далее по тексту ЦОД.

ЦОД включает в себя следующие модули:

- Модуль ядра ЦОД.

- Модуль распределения ЦОД.

- Модуль доступа ЦОД.

Модуль ядра ЦОД реализуется на базе двух модульных коммутаторов 3-го уровня L3 на базе шасси Cisco Nexus 7706 и управляющего модуля N77-SUP2E с операционной системой Cisco NX-OS и лицензиями, обеспечивающими поддержку маршрутизации между сегментами ЛВС. Каждый коммутатор ядра ЦОД содержит два процессорных модуля.

Терминирование волоконно-оптических магистральных линий связи 40 Гбит/с от коммутаторов распределения серверной фермы осуществляется на платы N77-F324FQ-25 предусмотрено по 2-ве платы для каждого шасси. Каждая из плат содержит 24 порта с разъемом QSFP для установки трансиверов 40GBASE 40 Гбит/с.

Соединения между коммутаторами модуля ядра ЦОД:

Канал vPC peer-link формируется при помощи 2-х оптических каналов связи с совокупной пропускной способностью 80 Гбит/с 2х40 Гбит/с, терминирование которых происходит на разных платах N77-F324FQ-25 с использованием трансиверов QSFP-40G-SR-BD.

Канал vPC Keepalive формируется на основе 2-х медных каналов связи с пропускной способностью 2 Гбит/с 2х1 Гбит/с, терминируемых на платах N77-F348XP-23 с использованием трансиверов GLC-T.

Коммутаторы ядра ЦОД имеют по 2 блока питания мощностью 3000 Вт, в режиме отказоустойчивого резервирования

Модуль распределения ЦОД реализуется с помощью 4 коммутаторов Cisco Nexus 5672UP, каждый из которых содержит по 32 слотов для установки трансиверов SFP/SFP+/FET и 16 слотов Unified Ports для установки трансиверов разных типов SFP/SFP+, FET, Fibre Channel. К данным коммутаторам по оптическим каналам связи 10 Гбит/с подключаются блейд-шасси.

Каждый коммутатор Cisco Nexus 5672UP содержит 6 портов QSFP 40GBASE для магистральных подключений:

- 4 порта для подключения к коммутаторам ядра ЦОД Cisco Nexus 7706.

- 2 порта для организации vPC peer-link соединений между парами Nexus 5672UP.

Соединения между парами коммутаторов Cisco Nexus 5672UP:

Канал vPC peer-link формируется при помощи 2-х оптических каналов связи с совокупной пропускной способностью 80 Гбит/с 2х40 Гбит/с с использованием трансиверов QSFP-40G-SR-BD.

Канал vPC Keepalive формируется на основе 2-х медных каналов связи с пропускной способностью 2 Гбит/с 2х1 Гбит/с, терминируемых с использованием трансиверов GLC-T.

ПРОЕКТНАЯ ДОКУМЕНТАЦИЯ

Восходящие соединения коммутаторов серверной фермы, устанавливаемых в разных стоечных рядах объединяются попарно в отказоустойчивый логический канал при помощи vPC, как показано на рис.5.

Модуль доступа ЦОД построен на коммутаторах расширения: Cisco Nexus C2348TQ, Cisco Nexus C2348UPQ.

К данным коммутаторам подключаются серверы Заказчика, размещенные в стойках СК-1.

- Каждый коммутатор Cisco Nexus C2348TQ оснащен 48 портами 100M/1/10GE с разъемами RJ-45 для подключения серверного оборудования.

- Каждый коммутатор Cisco Nexus 2348UPQ оснащен 48 слотами SFP/SFP+ для установки медных или оптических трансиверов для подключения серверного оборудования.

Коммутаторы расширения Cisco Nexus 2300 подключаются к коммутаторам распределения ЦОД Cisco Nexus 5762 с помощью интерфейсов FET-10G Fabric extender transceivers.

Подсистема внешних подключений

Подсистема внешних подключений, обеспечивает подключение к внешним каналам связи в том числе Интернет, исключая каналообразующее оборудование.

Подсистема внешних взаимодействий состоит из:

- Двух маршрутизаторов Cisco ASR1002-X, терминирующих внешние каналы связи от двух различных провайдеров доступа в глобальную сеть Интернет.

- Двух маршрутизаторов Cisco ASR1002-X, терминирующих внешние каналы связи корпоративной КСПД.

- Двух межсетевых экранов Cisco ASA 5545 в отказоустойчивой конфигурации для обеспечения безопасного подключения к внешним сетям связи.

- Двух коммутаторов Cisco Catalyst 3850, для обеспечения подключения к оборудованию провайдеров.

Устройства дополняются резервными блоками питания для обеспечения отказоустойчивости. Межсетевые экраны будут обеспечивать разграничение доступа между внешними сетями и локально-вычислительной сетью, защищая внутреннюю сетевую инфраструктуры Заказчика от внешних угроз.

Межсетевые экраны будут располагать следующим функционалом:

- Отказоустойчивостью Active-passive Failover.

- Фильтрацией в режиме маршрутизации routed.

Политиками безопасности ACL, Access Control Lists, которые будут определены на этапе внедрения по запросам от смежных систем и данным от Заказчика. Коммутаторы Cisco Catalyst 3850 24 порта RJ-45 Gbase-T коммутируют трафик между внешними подключениями, межсетевыми экранами и ядром сети.

Подсистема управления и мониторинга

Для удаленного управления и мониторинга состояния сетевых устройств системы, проект предусматривает использование программно-аппаратного комплекса Cisco Prime Infrastructure. В качестве аппаратной платформы используется сервер Cisco UCS C240 M3L и системная платформа VMware vSphere 5.

В состав инфраструктуры Cisco Prime Infrastructure входят:

- Система Cisco Prime Network Control System NCS – обеспечивает конвергентное управление пользователями и доступом, полное управление жизненным циклом беспроводных сетей, а также интегрированную настройку и контроль маршрутизаторов в филиалах.

- Решение Cisco Prime LAN Management Solution LMS – упрощает управление сетями без границ Cisco и сокращает эксплуатационные расходы, подстраивая функции сетевого управления под методы работы сетевых операторов.

Система управления Cisco Prime Infrastructure обеспечивает следующие функции:

Централизованное управление сетевыми устройствами ЛВС:

- Управление конфигурациями, изменениями и соблюдением нормативных требований.

- Архив конфигурационных файлов устройств.

- Сбор инвентаризационной информации.

Мониторинг сетевых устройств ЛВС:

- Сбор критических level critical syslog сообщений.

- Мониторинг версий образов установленных операционных систем.

- Графический интерфейс для мониторинга коммутаторов и маршрутизаторов.

- Доступ к базе знаний Cisco.

- Контроль производительности сети и приложений.

- Определение на карте неавторизованных точек доступа и клиентских устройств.

Подсистема БЛВС

Подсистема БЛВС обеспечивает подключение устройств конечных пользователей, устройств смежных систем посредством беспроводной среды передачи данных Wi-Fi.

Подсистема беспроводной локальной сети состоит из:

Базовых станций точки доступа, осуществляющих непосредственное обслуживание и подключение абонентских устройств конечных пользователей. Представлены двухдиапазонными точками доступа серии Cisco Aironet 3700.

Контроллеров, обеспечивающих централизованное управление базовыми станциями. В рамках данного проекта используются контроллеры Cisco AIR-CT5508.

Точки доступа

Модуль уровня доступа беспроводной связи реализован в виде базовых станций точек доступа Cisco AIR-CAP3702.

Подсистема беспроводной связи включает 200 точек доступа AIR-CAP3702.

Точки доступа Cisco Aironet 3702 поддерживают стандарты беспроводной связи IEEE 802.11a/b/g/n/ac и имеют интегрированный анализатор спектра технология Cisco CleanAir. В качестве антенн используются дипольные всенаправленные антенны диапазонов 2,4 и 5 ГГц, встроенные в моноблок, предназначенный для монтажа на подвесном потолке или за ним.

Подключение точек доступа к ЛВС производится по каналам 1000 Base-T через коммутаторы уровня доступа. Питание точек доступа осуществляется данными коммутаторами по технологии питания через неэкранированную витую пару IEEE 802.3at PoE+.

Выбранные точки принадлежат к серии Lightweight, что означает поддержку только централизованного управления при помощи контроллера беспроводного доступа. Данный подход обеспечивает повышенную безопасность и удобство управления точками, большой потенциал развития системы.

Планируемое размещение точек доступа приведено на «Плане расположения оборудования» Лист 3 комплекта документов РД.

Основные функции точек доступа:

- Подключение клиентских устройств по стандартам беспроводной связи IEEE 802.11a/b/g/n/ac.

- Шифрование пользовательского трафика в беспроводном канале.

- CAP WAP-туннелированные пользовательского трафика в проводном сегменте.

Распределение точек доступа

Количество и расположение точек доступа выбрано исходя из следующих факторов:

- Требований ТЗ и пожеланий Заказчика относительно зоны покрытия: все офисные помещения включая лифтовые холлы, переходы и лестницы.

- Требований ТЗ относительно необходимости определения местоположения клиентов вайфай.

- Рекомендации производителя оборудования Cisco Systems относительно построения беспроводной сети с наличием сервиса позиционирования.

- Требований ТЗ относительно использования БЛВС для обеспечения функционирования Wi-Fi телефонии.

Количество точек доступа должно быть уточнено на этапе пусконаладочных работ. В случае если по результатам радио обследования уменьшится количество устанавливаемых точек доступа, они должны использоваться в качестве ЗИП.

Расчетное количество точек доступа, используемое для покрытия требуемых зон, составляет 200 точек. В результате проведенного радио моделирования были разработаны планировки с указанием мест размещения точек доступа.

Контроллеры БЛВС

Основное предназначение контроллера беспроводного доступа - централизованное управление используемыми в проекте точками доступа и динамическое управление радиочастотами. Контроллер инициирует безопасное соединение с точками по протоколу CAPWAP Control and provisioning of wireless access points, и осуществляет их программирование на определенные настройки, что исключает возможность несанкционированного изменения конфигурации.

На стадии инициализации беспроводной инфраструктуры происходит автоматическое назначение непересекающихся каналов для точек доступа. Анализируя силу сигнала в каналах, контроллеры способны принимать решение для построения оптимальной радиочастотной топологии сети в динамическом режиме, что позволит в дальнейшем без существенных временных и финансовых затрат расширить границы беспроводной сети: новые точки получат оптимальные настройки автоматически и не потребуют перенастройки старых компонент.

Для БЛВС предлагается использовать контроллеры серии Cisco Wireless Controller 5760 AIR-CT5508-250-K9. Контроллер поддерживает до 250 точек доступа, что обеспечивает гарантированное обслуживания всех точек и содержит запас для расширения системы в будущем.

Основные функции контроллеров БЛВС:

- Обеспечение безопасного бесшовного роуминга L2 и L3.

- Автоматизированное управление радиоэфиром частоты и мощности передатчиков точек доступа.

- Устранение «дыр» в покрытии при выходе из строя точек доступа.

- Переключение пользователей с загруженных точек на менее загруженные.

- Обнаружение и устранение интерференции взаимного негативного влияния между своими точками доступа и с посторонними.

- Обнаружение и устранение негативного влияния помех на работу беспроводной сети.

- Обнаружения вторжений в беспроводную сеть.

- Обеспечение политик безопасности.

- Обеспечение политик Wi-Fi Multimedia WMM беспроводной QoS.

- Предоставление сервиса гостевого доступа web-аутентификации.

Решения по физической топологии БЛВС

Информационное взаимодействие между компонентами БЛВС осуществляться посредством вычислительной сети.

Точки доступа крепятся на монтажные площадки, размещаемые за подвесным потолком, согласно схеме размещения точек доступа. К месту размещения каждой точки доступа подводится неэкранированная витая пара не ниже категории 5e. Беспроводные точки доступа подключаются к этажным коммутаторам уровня доступа через витую пару по технологии 1000BASE-T.

Контроллеры, управляющие точками доступа, расположены в главной кроссовой комнате и подключаются к коммутаторам ядра.

Решения по именованию оборудования

Именование сетевого оборудования должно реализовываться по следующей схеме:

Код – Платформа – Функц Принадлежность – Код Размещения–Порядк Номер

Расшифровка:

Код – идентификатор типа оборудования SW – коммутатор, R – маршрутизатор, FW – межсетевой экран, AP – точка доступа, WLC – контроллер БЛВС.

Платформа – указывает платформу/модель/серию оборудования:

- N7k – Cisco Nexus 7706.

- N5k – Cisco Nexus 5672UP.

- N2k – Cisco Nexus 2300.

- 3850 – Cisco Catalyst 3850.

- 1002 – Cisco ASR1002-X.

- 5545 – Cisco ASA5545.

- 5508 – AIR-CT5508.

Функц Принадлежность – идентификатор функциональной принадлежности:

- core – подсистема ядра

- cod – подсистема серверной фермы

- acc – подсистема доступа

- wan – подсистема внешних подключений

- wlan – подсистема беспроводной сети

Код Размещения – код помещения кроссовой, где установлено устройство, не указывается, если устройство логическое, физические части которого размещены в разных помещениях. Код может принимать значения FC-[01-08][A/B] кроссовые помещения этажные. Главное кроссовое помещение обозначается MC.

Порядк Номер – порядковый номер устройства только в случае наличия нескольких однотипных устройств

Решения по размещению комплекса технических средств на объекте.

Оборудование уровня доступа вычислительной сети должно располагаться в коммутационных помещениях этажей здания, именуемых в соответствии с терминологией проекта СКС – кроссовыми комнатами этажа ККЭ. Оборудование уровня ядра, подсистемы внешних взаимодействий располагается в главной кроссовой комнате ГКК.

Оборудование серверной фермы располагается в серверном помещении СК-1. Расположение оборудования в шкафах представлено на листах проектной документации ПСД.

Решения по логической топологии ЛВС

На втором уровне ЛВС логически разграничена на сегменты на основе технологии виртуальных сетей VLAN. Виртуальные сети позволяют управлять размером широковещательных доменов, а также регулировать доступ между ними при помощи списков доступа. Для связности структуры все межкоммутаторные порты включая агрегированные EtherChannel и vPC настраиваются в режиме Trunk с разрешением передачи трафика всех VLAN.

Порты подключения клиентского оборудования настраиваются в режиме Access с привязкой к соответствующему VLAN.

Решения по логической топологии 2 уровня

Для обеспечения надежности и отказоустойчивости локальной сети, а также увеличения пропускной способности каналов связи, проектом предусмотрено агрегирование межкоммутаторных каналов связи.

Каждый коммутатор доступа подключается к коммутаторам уровня ядра минимум двумя независимыми оптическими каналами связи с пропускной способностью 10 Гбит/с каждый. Терминирование каналов связи на коммутаторах ядра осуществляется на различных интерфейсных модулях, устанавливаемых по два в каждый коммутатор ядра. Два канала связи между коммутаторами ядра и доступа объединяются в один логический канал Multi-Chassis EtherChannel – для коммутаторов доступа, vPC – для коммутаторов ядра и локальной серверной фермы с использованием протокола агрегирования LACP.

Порты, формирующие такие каналы, имеют общий идентификатор агрегированного канала и с обоих сторон настраиваются в режиме active. Все настройки канального уровня инкапсуляция, VLAN, trunk и т.д. применяются на этом логическом порту.

С целью достижения оптимальной загрузки каждого из физических каналов, входящих в EtherChannel, осуществляется балансировка нагрузки. Параметрами балансировки выступают IP адреса источника и получателя пакета. Они обрабатываются с помощью специальной математической функции, результатом которой является номер физического порта в EtherChannel, через который необходимо переслать кадр. Такой вид балансировки позволяет добиться стабильного пути прохождения всех пакетов между каждой парой взаимодействующих устройств.

SW-N7K-core-mc-1

Создать VPC домен с идентификатором «1»

Создать канал peer-keepalive для мониторинга состояния соседнего устройства посредством сообщений keepalive:

- Физические интерфейсы: 1/46, 6/46

- interface: port-channel 200

- vrf: management

- ip address destination: 10.178.255.14 /30

- ip address source: 10.178.255.13 /30

Создать канал peer-link для синхронизации конфигураций:

- Физические интерфейсы: 1/45, 6/45

- interface: port-channel 201

- switchport mode trunk

- switchport trunk allowed vlan

- vpc peer-link

Создать каналы vPC до нижестоящих устройств:

- switchport mode trunk

- остальные настройки согласно таблице 2

- SW-N7K-core-mc-2

Конфигурирование SW-N7K-core-mc-1 осуществляется аналогично SW-N7K-core-mc-2, за исключением следующих настроек:

канал peer-keepalive:

- ip address destination: 10.178.255.13 /30

- ip address source: 10.178.255.14 /30

- SW-N7K-cod-sc1-1

- Создать VPC домен с идентификатором «1»

Создать канал peer-keepalive для мониторинга состояния соседнего устройства посредством сообщений keepalive:

- Физические интерфейсы: 6/23, 6/24

- interface: port-channel 200

- vrf: management

- ip address destination: 10.178.255.2 /30

- ip address source: 10.178.255.1 /30

Создать канал peer-link для синхронизации конфигураций:

- Физические интерфейсы: 1/1, 4/1

- interface: port-channel 201

- switchport mode trunk

- switchport trunk allowed vlan

- vpc peer-link

- Создать каналы vPC до нижестоящих устройств:

- switchport mode trunk

остальные настройки согласно таблице 18

SW-N7K-cod-sc1-2

Конфигурирование SW-N7K-core-sc1-2 осуществляется аналогично SW-N7K-core-sc1-1, за исключением следующих настроек:

- канал peer-keepalive:

- ip address destination: 10.178.255.1 /30

- ip address source: 10.178.255.2 /30

- SW-N5K-cod-sc1-1

- Создать VPC домен с идентификатором «2»

- Создать канал peer-keepalive:

- Физические интерфейсы: 0/31, 0/32

- interface: port-channel 200

- ip address destination: 10.178.255.5 /30

- ip address source: 10.178.255.6 /30

Создать канал peer-link:

- Физические интерфейсы: 1/5, 1/6

- interface: port-channel 201

- switchport mode trunk

- switchport trunk allowed vlan

- vpc peer-link

Создать каналы vPC до вышестоящих устройств:

- switchport mode trunk

- остальные настройки согласно таблице 19

- SW-N5K-cod-sc1-2

- Создать VPC домен с идентификатором «3»

Создать канал peer-keepalive:

- Физические интерфейсы: 0/31, 0/32

- interface: port-channel 200

- ip address destination: 10.178.255.9 /30

- ip address source: 10.178.255.10 /30

Создать канал peer-link:

- Физические интерфейсы: 1/5, 1/6

- interface: port-channel 201

- switchport mode trunk

- switchport trunk allowed vlan

- vpc peer-link

Создать каналы vPC до вышестоящих устройств:

- switchport mode trunk

- остальные настройки согласно таблице 20

- SW-N5K-cod-sc1-3

Конфигурирование SW-N5K-cod-sc1-3 осуществляется аналогично SW-N5K-cod-sc1-1, за исключением следующих настроек канала peer-keepalive:

- ip address destination: 10.178.255.6 /30

- ip address source: 10.178.255.5 /30

- SW-N5K-cod-sc1-4

Конфигурирование SW-N5K-cod-sc1-4 осуществляется аналогично SW-N5K-cod-sc1-2, за исключением следующих настроек канала peer-keepalive:

- ip address destination: 10.178.255.10 /30

- ip address source: 10.178.255.9 /30

Организация виртуальных сетей VLAN

Неотъемлемым компонентом решения является технология разграничения сетевых сегментов при помощи виртуальных сетей VLAN. Виртуальные сети позволяют управлять размером широковещательных доменов, а также регулировать доступ между ними при помощи списков доступа. На каждом коммутаторе доступа клиенты различных информационных систем изолированы различными VLAN.

Функциональное назначение VLAN в рамках рассматриваемой системы:

- выделение сегментов управления устройствами в отдельную подсеть.

- разграничение сегментов в целях изоляции сетевых потоков.

Состав VLAN’ов приведен в таблице № в разделе 3.8

Решения по логической топологии БЛВС

Порты коммутаторов уровня доступа Заказчика, к которым подключаются точки доступа, помещаются в виртуальные сети точек доступа. Данные подсети предназначены для адресации интерфейсов управления точек доступа. Помимо IP-адреса, маски подсети и IP-адреса шлюза через опцию DHCP № 43 точкам доступа передаются IP-адреса management-интерфейсов контроллеров беспроводной сети. Используя полученную информацию, точки доступа инициируют процесс подключения к контроллеру по протоколу CAPWAP, в ходе которого строят два шифрованных туннеля, один для управления, другой – для передачи данных беспроводных клиентов. После успешной регистрации точек на контроллере, контроллер производит обновление программного обеспечения точек и файлов настроек точек доступа, если в этом есть необходимость.

Подключение беспроводных устройств к нужной БЛВС осуществляется по идентификатору SSID. В зависимости от выбранного SSID к беспроводному клиенту применяются политики безопасности и контроля доступа, соответствующие данной группе. После успешного прохождения аутентификации и авторизации пользователи каждой из групп помещаются в предназначенную для их группы виртуальную сеть VLAN.

Маршрутизация между виртуальными подсетями БЛВС и другими сетями осуществляется на коммутаторе ядра, для этого на коммутаторе ядра создаются соответствующие Interface VLAN. IP-адреса Interface VLAN коммутатора ядра выступают в роли шлюзов по умолчанию для своих подсетей. С целью изоляции трафика между разными сегментамиWi-Fiна Interface VLAN коммутатора ядра настраиваются списки доступа.

На контроллере идентификатор SSID привязан к определенному VLAN. Адреса подключенным устройствам должны назначаться при помощи существующего DHCP-сервера Заказчика.

Решения по IP адресации

План распределения адресного пространства. Для каждой информационной системы выделяется диапазон непубличных IP адресов в соответствие с RFC 1918 из диапазона IP адресов, выделяемого Заказчиком.

Коммутаторы ядра являются центральным элементом в логической топологии 3 уровня, обеспечивая маршрутизацию трафика между различными сегментами ЛВС. Для маршрутизируемых VLAN на коммутаторах ядра настраиваются виртуальные интерфейсы, являющиеся точками маршрутизации для соответствующих VLAN.

Предусмотрено резервирование шлюза по умолчанию для конечных устройств и серверной фермы при помощи протокола HSRP. Для работы HSRP в каждом VLAN’е должны быть зарезервированы первые три IP-адреса подсети.

Управление сетевым оборудованием

Табл. 22. Адресация интерфейсов управления

Решения по обеспечению надежности ЛВС

В основе построения ЛВС заложен принцип резервирования основных элементов:

- Резервирование коммутаторов уровня ядра.

- Резервирование интерфейсных модулей в каждом коммутаторе ядра.

- Резервирование маршрутизаторов подключения к внешним сетям.

- Резервирование блоков питания сетевых устройств.

- Резервирование каналов связи между сетевыми устройствами и их терминирование на различных устройствах ЛВС.

Таким образом, использование многоуровневого резервирования позволяет избежать простоя при отказе одного устройства, его модуля или обрыве канала связи.

Решения по численности и квалификации обслуживающего персонала.

Сетевой администратор должен обладать высоким уровнем квалификации и практическим опытом выполнения работ достаточным для проведения операций по настройке, администрированию, поиску и устранению неисправностей программных и технических средств, применяемых в системе.

Сетевой администратор должен осуществлять мониторинг состояния элементов системы, непосредственно участвовать в диагностике и ремонте оборудования при возникновении нештатных ситуаций, проводить профилактические регламентные работы и принимать участие в модернизации системы.

Основные обязанности сетевого администратора ЛВС включают:

- модернизация, настройка и мониторинг работоспособности комплекса технических средств активного сетевого оборудования и серверов управления ЛВС.

- обновление, настройка и мониторинг работоспособности программного обеспечения системы.

Для обслуживания системы необходимо наличие не менее двух сотрудников, в должности «Сетевой администратор», обладающих квалификацией на уровне CCNP: Профессионал по сетевым технологиям Cisco. Для достижения подобной квалификации необходимы следующие учебные курсы.

- Курс ROUTE экзамен 642-902. Внедрение маршрутизации в сетях Cisco.

- Курс SWITCH экзамен 642-813. Внедрение коммутируемых локальных сетей Cisco.

- Курс TSHOOT экзамен 642-832. Поиск и устранение неисправностей, обслуживание сетей Cisco IP.

- 642-637 SECURE Securing Networks with Cisco Routers and Switches - Обеспечение безопасности сетей с маршрутизаторами и коммутаторами Cisco.

Сотрудник может совмещать работу по обслуживанию данной системы с другими системами при наличии соответствующего уровня квалификации. Решения по защите информации от несанкционированного доступа.

Маршрутизаторы и коммутаторы поддерживают следующие технологии обеспечения информационной безопасности:

- Фильтрацию обрабатываемого трафика на основе определяемых правил,

- Ограничение доступа к механизмам управления и мониторинга,

- Аутентификацию сетевых администраторов,

- Контроль управления доступом Network Access Control,

- Поддержку протоколов RADIUS или TACACS+,

- Поддержка защиты от несанкционированного доступа протоколов аудита системы,

- Поддержка возможности подключения администраторов для управления по протоколу SSH.

Оборудование системы размещается в местах с ограниченным доступом.

Решения по взаимосвязям ЛВС со смежными системами

Перечень систем, с которыми связана ЛВС

ЛВС взаимосвязана со следующими системами:

- Структурированная кабельная система СКС

- Система электроснабжения.

- Система вентиляции и кондиционирования.

- Структурированная кабельная система СКС

СКС должна обеспечить возможность соединения коммутаторов, согласно требуемой структуре построения сети, приведенной на структурной схеме. СКС должна обеспечить подключение базовых станций в пределах здания согласно плану расположения оборудования.

Должен быть предусмотрен запас кабеля для возможности изменения расположения точки доступа в радиусе 5 метров. В шкафах этажных кроссовых и в серверном помещении необходимо зарезервировать место для установки оборудования системы согласно схемам размещения в шкафах.

Система электроснабжения

Система электроснабжения должна обеспечивать оборудование системы ЛВС напряжением 220 В частотой 50 Гц, с максимально допустимыми колебаниями напряжения в пределах ±10% и отклонения частоты ±0,4 Гц по ГОСТ 13109-97.

Вся электрическая разводка должна выполняться по трехпроводной схеме фаза, нейтраль, земля проводом, обеспечивающим заземление потребителей, а все розетки должны иметь заземляющий контакт.

Все активные устройства в шкафах и корпуса распределительных устройств должны быть заземлены. Сечение защитного проводника выбирается согласно требованиям ГОСТ Р 50571.10-96, ПУЭ, СН 512 и технической документации производителя на применяемые аппаратные средства.

Существующий контур заземления должен удовлетворять требованиям ГОСТ Р 50571.22-2000 и иметь сопротивление не более 4 Ом. Качественные характеристики системы электрического освещения в помещениях должны приниматься в соответствии со СНиП 23-05-95 «Естественное и искусственное освещение» и обеспечивать комфортную работу обслуживающего персонала при проведении технического обслуживания.

Система вентиляции и кондиционирования

Помещения, в которых будет располагаться оборудование ЛВС, должны быть оборудованы системой общеобменной приточно-вытяжной вентиляции с воздухообменом согласно требованиям СНиП 41-01-2003.

Система вентиляции и кондиционирования должна обеспечивать непрерывную работу оборудования и поддерживать температурно-влажностный режим со следующими параметрами:

- температура +20-25°С.

- относительная влажность 25-80%.

- скорость изменения температуры – не более 10°С в час.

- скорость изменения относительной влажности воздуха – не более 5% в час.

Запыленность: допускается – не более 0,75 мг/м³, с размерами частиц не более 3 мкм.